Seit einer Weile geht wieder eine Welle an Malware-Angriffen um und es werden täglich mehr. Auch die Meldungen über Sicherheitslücken in den unterschiedlichsten Systemen wie z.B. Exchange Servern oder Firewalls häufen sich in diesem Jahr. Natürlich versorgen einen die Hersteller so schnell wie möglich mit Sicherheitsupdates, aber es gibt auch immer noch eine große Zahl an ungepatchten Systemen, die aus dem Internet erreichbar sind und über die das BSI auch regelmäßig informiert.

In unserem Fall wurden Zahlreiche Systeme einer IT-Infrastruktur von dem Erpresservirus Ragnarok verschlüsselt. Der Virus ist dabei so akribisch vorgegangen, dass er es sogar geschafft hat die .VMDK-Dateien eines vmware Virtualisierungshosts unbrauchbar zu machen. Wie genau das geschehen ist, ist mir persönlich immer noch ein Rätsel, allerdings ist es gelungen, sämtliche Daten auf den befallenen Systemen wiederherzustellen und das ist es was zählt.

Auf dieser Seite liste ich ein paar Informationen betreffend die Ragnarok Schadsoftware auf. Was wurde dagegen unternommen? Wie sind die Systeme infiziert worden? Wie sah die Schadsoftware aus? Diese und mehr fragen möchte ich klären und hier in einer losen Faktensammlung zusammenstellen.

Erste Handlungsschritte

Wir der Befall von Systemen festgestellt, so gilt es als erstes Ruhe zu bewahren. In diesem Fall habe ich allen empfohlen zuerst die Netzwerk-Verbindung der Computer zu trennen, indem die Netzwerkkabel gezogen werden. Da allerdings nicht jeder Benutzer auf die Schnelle weiß, welches Kabel das Netzwerkkabel ist, sollten alle die sich unsicher sind den PC herunterfahren und vom Strom trennen. Wichtig ist in erster Linie, dass die Verbreitung des Virus unterbunden wird und das sind recht effektive Varianten. Bei den Servern wurde dies in gleicher Art und Weise durchgeführt, indem auf den Host-Systemen die virtuellen Netzwerkkarten getrennt wurden. Auch die Datensicherung sollte komplett vom Netz getrennt werden, denn diese ist in einem solchen Fall mit das wichtigste Gut, welches es noch zu schützen gilt.

Wie wurden die Systeme mit Ragnarok infiziert?

Am Anfang eines jeden Virusbefalls, steht natürlich die Infektion. Dabei ist es auch nicht zu vernachlässigen herauszufinden, wie die Schadsoftware auf die Systeme gelangt ist, denn diese Sicherheitslücke gilt es natürlich zu schließen. Eine solche Analyse beläuft sich meist auf das stundenlange lesen sämlicher Logs, die nur irgendwie greifbar sind. Von Windows Ereignisanzeige bis zur Firewall können einem die Logs Aufschluss darüber geben, wie und vor Allem wo die Infektion stattgefunden hat. Wie die Analyse in diesem Fall ausgesehen hat, ist allerdings ein Thema für einen anderen Beitrag, welchen ich auch auf der „Startseite“ zu diesem Thema verlinken werde. Diese findet ihr hier: Malwarebefall – Wissenssammlung und Hilfe

Befall vermutlich über eine Sicherheitslücke in der Firewall

Speziell in diesem Fall hat die Analyse ergeben, dass eine Sicherheitslücke in der Firewall ausgenutzt wurde, um die Daten für ein ungenutztes VPN-Profil abzugreifen bzw. zu verändern. Über eine weitere (noch unbekannte) Sicherheitslücke wurden dann zusätzlich noch die Zugangsdaten vom Domänen-Administrator abgegriffen. Damit hatten die Angreifer alle Mittel um die Systeme zu infizieren. Der eigentliche „Angriff“ scheint dann sogar manuell über einen Client-PC gelaufen zu sein.

Entfernen der Schadsoftware Ragnarok

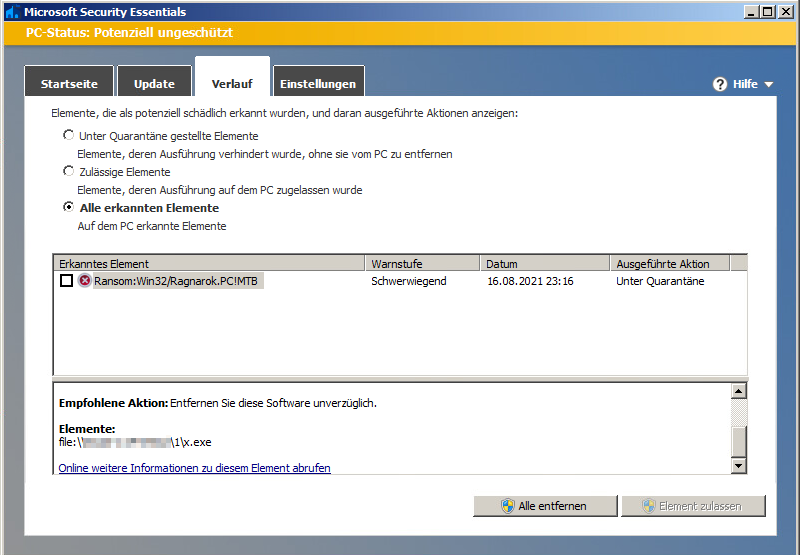

Glück im Unglück, so könnte man zumindest sagen, hatten wir in diesem Fall. In der Regel sind alle PCs und Server in der betroffenen Infrastruktur mit ESET Antivirus ausgestattet. Das hat uns in diesem Fall nur leider wenig geholfen, da die Malware eine Kill-Routine hatte, bei welcher sie alle Prozesse, die nach Antivirus klingen beendet hat, bevor die Verschlüsselung ausgeführt wurde. Selbst die Dateien der Antivieren-Lösung selbst wurden stellenweise verschlüsselt. Geholfen hat nach unserer Analyse nur ein einzelner, verwahrloster Windows 7 Rechner, der keine Dritthersteller-Lösung, sondern Security Essentials installiert hatte. Als dann die Schadsoftware den Rechner verschlüsseln wollte, wurde diese unter Quarantäne gestellt und der Angriff war damit unterbrochen:

Unglück war nur, dass schon ein großer Teil der Daten unbrauchbar gemacht worden war.

Wonach soll ich suchen?

Die Schadsoftware besteht nicht nur aus einem Programm. In unserem Fall bestand sie aus mehreren Tools. Rausgefunden habe ich das mit Hilfe von Tools der Seite NirSoft. Dort gibt es zahlreiche kleine Helferlein, die einem unter anderem Anzeigen können welche Benutzer zuletzt angemeldet waren und welche Programme ausgeführt wurden. Demnach wurde auf dem PC, von welchem der Angriff ausging eine Freigabe mit dem Namen „1“ erstellt. Der entsprechende Ordner dazu befand sich auf dem Desktop des Administrator-Accounts. In diesem Ordner wurden die Dateien „PCHUNTER64.exe“ und „x.exe“ abgelegt und ausgeführt:

Außerdem wurde auf einem Anderen-PC ein Network-Sniffer gefunden, welcher nach erreichbaren IPs von PCs und Servern sucht. Vermutlich wurde auch nach Port 3389 gescannt, um die RDP-Erreichbarkeit zu prüfen.

Generell ist es vermutlich ratsam die PCs auf ausgeführte Programme zu überprüfen. Erst recht, wenn diese zu Zeiten ausgeführt wurden, wo normalerweise niemand am Gerät gewesen sein kann. Beachtet werden sollte dann auch dei Information, welcher Benutzer die Programme ausgeführt hat, um festzustellen, welche Benutzerdaten eventuell geklaut worden sind.